這裡是網站與網路相關實戰筆記部落格

WordPress 網站架設・維護、救援需求請洽

這裡是網站與網路相關實戰筆記部落格

WordPress 網站架設・維護、救援需求請洽

今天高登工作室被駭客入侵,不過這一切都是私底下在進行著,大部份的網友應該都沒查覺才是。我特別發文慶祝紀念一下,但是請有用 WordPress 的站長大家要注意一下,因為事情還沒完!

話說今天早上連上網顧一下網站的時間都沒有,等到中午一上線還沒進 WordPress 後台就知道網站掛了!本來以為是主機出問題了,但是要進後台卻出現密碼不對,進不去!

而前台卻被轉址指向一個好像是廣告的頁面,

而因為還沒吃飯,所以就先將網站 Suspend 暫停,吃飯先!

等到吃飽了喝足了,再來好好看一下到底是怎麼一回事?

首先懷疑檔案有被改過,所以就用備份覆蓋回去,真的前台就正常不會再被轉址了!

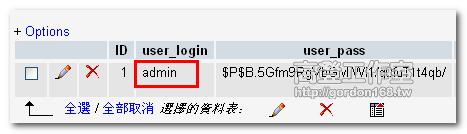

但是 WordPress 後台還是進不去!還好主機 cPanel 後台還可以進去,進去之後用 phpMyAdmin 查看資料庫裡面的使用者資料,使者者名稱已經被改成 admin 這個 WordPress 內定的使用者:

於是趕緊用 phpMyAdmin 直接改使用者名稱及密碼,這樣子就可以進 WordPress 後台了,但是...

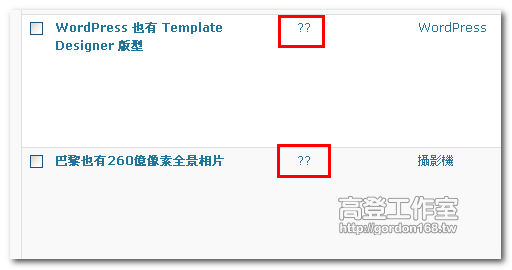

連文章作者的名稱也都都亂掉了:

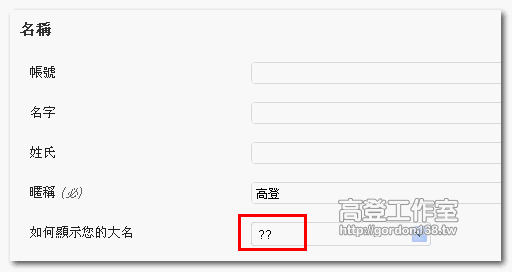

這個去 WordPress 後台的使用者帳號那裡改一下就好了。

由於對方到底是如何入侵的還不知道,所以先一個緊急的補救措施:

wp-admin 後台限定只有我的 IP 能訪問,其他的都不行,這個只要在 wp-admin 目錄下新增一個 .htaccess 檔案(直接由主機 cPanel 後台新增最快了)裡面加上這些內容:

<Limit GET POST PUT> order deny,allow deny from all allow from 123.123.123.123 </Limit>

把裡面的 123.123.123.123 換成你上網的 IP 這應該知道吧?或者你是用浮動 IP 上網的也可以設網段範圍,像是:123.123.123、123.123 或是 123 就好了,數字愈少組範圍就愈大,但至少可以擋不是同一個 ISP 或網段的入侵者。

3/26補充:

多謝網友「甘特爾」告知,在根目錄還有一個 wp-login.php 也會顯示登入的頁面,雖然這個不去鎖對方還是進不去管理頁面,但是為了安全起見請在根目錄的 .htaccess 檔案裡面加入這一段程式碼:

<Files wp-login.php> order deny,allow deny from all allow from 123.123.123.123 </Files>

這樣就算再度被入侵,對方也進不了你的 WordPress 後台。

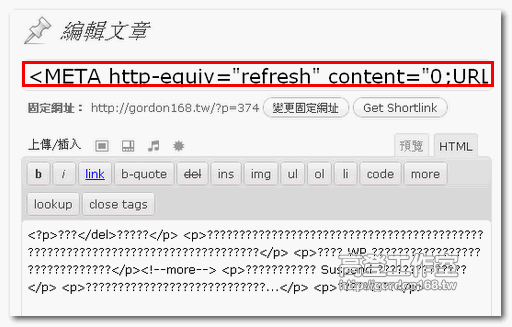

不出所料晚上吃飽飯又發現 WordPress 後台又進不去了,而且還把的正在寫準備發的文改了,不過照理講他 WordPress 後台已經進不來了,但是還是可以改你的文章,這就有點恐怖了!

於是趕緊又發了一篇此地無銀三百兩的「網站被駭了!」,請對方手下留情!

而轉址出去的網站是一個阿拉伯文的網站,看到阿拉伯文大家一定會想到最近很活躍的「伊朗網軍」,請他們高抬貴手放過我吧!

目前這樣子的作法已經是 Apache Server 層級的鎖頭了,至少比 WordPress 或是單純外掛來擋安全一點,但是只是治標(因為帳號還是會被改,但是至少轉址先止血了)

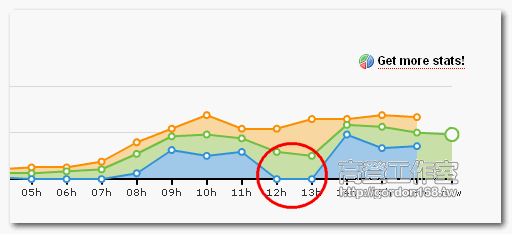

最後你想知道我為什麼還沒進 WordPress 後台就知道網站掛了嗎?就是這個 http://whos.amung.us/ 的網站監看服務:

如果網站有問題,他的最少人數 Min 就會是 0 ,不過前提是要你的網站一直都有人,所以每天看一下曲線圖就知道網站是不是曾經掛點了!

昨天晚上研究了好久已經確定從是中東地區來的 IP(加薩走廊)!而且是從搜尋引擎找我這台主機上的 WordPress 目標下手,所以各位大家在入侵手法未明之前先用我這一招 wp-admin 限定 IP 的保命式用著,至少就算他找上你了也不會再有進一步的傷害。

另外我把 Apache 的 access.log 放在 http://gordon168.tw/download/hack.txt ,或許有哪位高手能告訴大家他是怎麼辦到的?我這個老花眼是看不出來啦!

輸入您的信箱訂閱電子報

很好奇是用什麼方式?外掛漏洞?

真是恐怖,備份真是重要的步驟,

我把資料分享在噗浪上了,看誰知道是怎麼一回事?

apache 2.2.14 的洞,有補起來嗎?

如果有補起來,苗頭就得指向到 php 了。

php 漏洞的確是蠻多的。

網站 server 可以往外連結嗎?如果可以,需要改一下,改成 server 不可以主動往外連結,只能回應 apache 的連結。

這個好處是,即使駭客攻進來了,找不到路出去!

謝謝!來跟主機商反應去

嗯嗯,密切注意中

所以說,備分是很重要的!

剛看了您的WebLog紀錄,如果說已於wp-admin目錄下新增一個.htaccess檔案後,經測試確實是有效阻擋非白名單以外的IP存取

但WebLog裡面其中有一行是存取「/wp-login.php?redirect_to=http%3A%2F%2Fgordon168.tw%2Fwp-admin%2F」,回應碼是200

實際存取一下/wp-login.php看起來是管理登入頁面,不知道這樣是否有影響?

那個 Log 是我還沒限 IP 的

後來他進不來的我就沒附了

目前/wp-login.php這個管理登入網頁,我還是可以從外部存取的到@_@

駭客之所以可以改網站內容主要有以下三個方法:

1. 透過後端管理介面

需事先知道帳號與密碼,諸如:弱密碼攻擊、暴力破解等等,但是有一定的難度

2. 透過網站應用程式弱點

老調常談的SQL Injection,可繞過身分驗證或撈取後端資料庫帳號密碼等內容,可從WebLog觀察的出來,或是Apache本身的弱點與WordPress本身的弱點

3. 伺服器安全性設定不完整

也是老調常談的FPSE攻擊,微軟的SharePoint就可以辦的到

4. 透過其他惡意程式

伺服器本身就有惡意程式,例如:Webshell,或其他後門程式,多數防毒軟體是較難偵測出Webshell的惡意程式,僅能透過定期的檢視網站伺服器內的網頁資料夾是否有非授權之檔案

個人提供的三個方向供您參考,事出總是必有因的:)

謝謝您

上一則留言沒注意看,現在已經把 wp-login.php 也鎖掉了

文章再來改一下

我猜可能是WP本身漏洞

因為駭客好像都只能把帳號用成admin(預設值)

還有限制IP的方法對動態IP的人很麻煩的說@@

我在想可能可以用no-ip的方式設定一個網址

然後用那個網址當作是限制的IP

應該可行吧~

是不是漏洞就等著看吧!我從一開發訊息就說有人用我的網站在練功,這不是隨便亂猜的!

至於用 no-ip 來作是可行的你試試吧

也不是完全亂猜~

只是因為駭客都把帳號改成admin

所以可能是WP本身有什麼漏洞讓駭客可以把帳號改成預設值

小鬼頭建議你還是回去唸書吧,不懂就少說兩句,免得跟某人一樣

好恐怖 如果都可以這樣改 WP 豈不是很危險...

我這一篇發完之後陸陸續續有很多大型的主機商都淪陷過,所以除了自己注意安全之外,慎選主機商也是很重要,你多爬爬文吧

從hack.txt看出來他好像是先用微軟的bing搜尋引擎找到你的(關鍵字ip:174.34.140.34 wordpress)

對,這是 SEO 作太好的壞處

高登大 請問上圖使用的ip查詢網頁 是什麼網頁 想玩看看

http://www.yougetsignal.com/tools/visual-tracert/

不過他是以美國的 Dreamhost 機房為起點來查的

高登大

你被駭的時候我有連到你的網站

並且也被導到駭客的網頁

請問

我電腦會不會被植入木馬啊?!@_@"

這次被連到的只是一個廣告網頁,還好

你的運氣不錯哦!別人想看都看不到咧!

看你網站被破台還蠻爽的,不是號稱專業嗎?

現在發生問題,自己也分析不出來,

平常不是很厲害,解毒嚇嚇叫。

在家 SOHO 二十年,就是沒什麼工作嘛

網路上嘴炮的人真多,你算是特例,因為你很老了

嘴炮通常是年輕人居多

你好像很強的樣子

那.......你來分析阿

分析完再來嗆阿

不要只會出一隻嘴

你媽生你這個沒屁眼的兒子 就只會吠 真是可憐

已經被我閹了,不用理牠了!

駭客真的太恐怖了...

而且遠在國外!

只不過上上面那位留言也太...

網路上各種人都有,這個不奇怪,還有更奇怪的咧!

同意!

我跟老大用的是同一個版本2.9.2

我是ADSL動態IP

鎖IP反而鎖死自己

各家 ISP 都可以提供固定 IP 上網,或者是用前面說過的動態域名 (no-ip, dyndns) 的方法應該也可以

那是在htaccess中使用域名的方式來認證~

我再來想看看怎麼弄好了

謝謝

請參考下面這篇

高登大被駭的時候是用2.9.1版嗎?

* home please

* about us learn more

* our services what we do

* work showcase what we have done

* our clients we love them

* weblog we write

* socialize we love to talk

FIX: Iskorpitx Hack on WordPress 2.9.2

A friend of mine’s server was recently hacked by the Turkish Hacker iSKORPiTX. He has a number of WordPress installs running on a number of domains and needed to get his sites back up and running. Here are the steps that I took to get one of his sites back to how it was before the hack – which I documented so that we had a guideline on what to do for each install.

Recovering from the iskorpitx Hack on WordPress 2.9.2

This hack modifies a number of files in your wordpress installation as well as replacing the contents of any index.php files. Use the following steps to recover your installation.

Be sure to make a backup of the hacked install – as you can always revert to the hacked version if the steps below do not help you or cause any other damage.

1. Download the latest version of WordPress (2.9.2) from http://www.wordpress.org and unzip (doesn’t matter where, you just need the original referenced files in the steps below).

2. Log in to your site and remove the index.html file in public_html (or your folder root).

3. Replace the index.php file contents with the index.php contents from the wordpress folder in Step 1.

4. Navigate to the wp-includes folder and replace the default-embeds.php, default-filters.php and default-widgets.php file from Step 1 in the same location (wordpress/wp-includes/default-*.php).

5. Navigate to the wp-admin folder and replace the index.php and index-extra.php files from Step 1 (wordpress/wp-admin/index.php and wordpress/wp-admin/index-extra.php).

6. Replace the missing files in the wp-admin/css folder (login.css and login-rtl.css).

7. Replace the missing images in the wp-admin/images folder – (the easiest thing to do is copy all the images from Step 1 directory, skipping the duplicates and replacing the 3 missing images).

8. Remove the in.txt file from wp-admin/maint folder.

9. Navigate to the wp-content folder.

10. Replace the index.php file with the index.php file (wordpress/wp-content/index.php) – this is an empty file just to prevent access to the folders.

11. Repeat Step 10, replacing the wp-content/themes/index.php and wp-content/plugins/index.php files (these are also empty files).

12. Replace the index.php file in your active theme folder with the index.php file from your theme (DO NOT USE the Step 1 default/classic index.php file unless you have not modified your themes index.php file or are using the default theme).

13. Navigate every other folder and remove any references to in.txt

Update: Also make sure to disable and update/replace all your plugins as any plugins that have an index.php file will also be hacked.

Eighty Six, or myself cannot be held responsible for any adverse effects that the above fix may cause – these steps were taken and worked on his WordPress 2.9.2 installs on his server. Your server may be setup differently, but use the following as a guideline. If you have any other files that you notice need fixing, please let me know and I will update the steps above.

Good luck.

我的 WP 一定都是最新版本的

我就是沒有把他改過的備起來研究到底是改了哪些東西,而只是用備份蓋回去,失算!

大哥你好,小弟看了一下你的LOG,感覺不像SQL Injection

不知你有沒有將LOG全部貼上,也可察看一下ERROR LOG

若是用SQL Injection通常會留下ERROR LOG,畢竟SQL注入式靠錯誤訊息來分析的

但我看了一下登入後台的紀錄,時間的間隔很短,應該是很順利的直接登入後台,所以感覺他事先就知道登入密碼

若是考慮到主機本身的問題也不是不可能,不過主機商若遇入侵通常會有大動作(這裡是指比較好的主機商),因為主機被入侵絕對不只你一個站出問題

小弟初步判斷,可能是你中木馬(鍵盤記錄器),輸入密碼時被記錄下來,你可先掃看看你自身的電腦有沒有中木馬,建議更改你所有需要登入之服務的密碼,並重灌OS。而網站部份,檢查WP目錄下有無可疑檔案(通常為後門)。

小弟剛稍微看一下你的站,應該是沒被掛馬。

不好意思,打太快

正榷是要先重灌OS,再用乾淨的系統下去改密碼

by the way~

剛小弟去ZONE看了一下,並沒有看到大哥您的網站被登錄,所以應該不是用什麼高明手法入侵的,那只剩社交工程或竊取密碼這種卑劣手段了!

http://www.zone-h.org/archive/published=0

帳號跟密碼早就改過了,我再檢查看看,謝謝你!

你有把所有code蓋回去? 這份code你確定他是乾淨的嗎?

有時候碰到可能你備份的code可能就已經不乾淨了...所以會造成再次被入侵

or 他已經傳了 webshell 在你的空間的某處了

這樣你再怎麼蓋掉都沒用~ 除非你找出他放的後門在哪

補充~一般 GET 看不出東西的現在很高明的都會用 POST

所以要檢查看看 POST 的那些程式是否有被改過 or 加料變成 webshell

有可能是這樣,我再來查詳細一點

呼呼,以上各位大大說的,沒有一項聽得懂,

所以像我這種的,只能自求多福囉,真害,==

不管懂不懂,多備份就對了!

一般來說很多使用者都是使用ADSL(浮動IP),所以wp-admin那招可能不是人人可以用的..,

這個攻擊手法貌似是直接竄改FTP檔案內容- /- ..

如果是直接竄改的話可能就比較麻煩了,可以跟主機商反應一下,因為記得有軟體防火牆可以擋直接竄改

反應的結果是主機商三分鐘就回說是我的電腦中毒密碼外洩,也不是不可能啦,但是他有密碼需要去改帳號名稱嗎?

也就是因為這樣我已經又搬家了

因為太有名

所以被駭嗎??

真是可怕啊!~ XD

外國人看不懂中文隨便亂找目標的

極有可能使用 ftp 或 webftp 上傳的

(後者可以隱藏真實 IP)

如果您清楚可能被駭的時間點

主機商那應可以查出上傳了哪幾個檔(應該不多)

這時我們刪除那些檔 替換正確的 應可解決

再來就是改 帳 密

另外 就是您寫出的一堆阻隔方法

已經陸陸續續有其他人遇到一樣的狀況,至於怎麼樣入侵的應該不是你說的方式,就再等更多的消息囉!

哇~被你一說,我好像也很久沒備份了~真可怕

雖然只是自己寫寫心情的部落格,

可是也不想所有資料全消失~

這hack也太強了吧~~好像沒辦法治本的感覺耶

對方想進來就進來@@

治本的方法就是換主機商

因為主機商有漏洞

這裡留言的人好像都很強,可以收我當徒弟嗎?

我也想知道如何防範

要學就要先從架站開始

大大,,,,

你給的你使用的IP查詢網頁 http://www.yougetsignal.com/tools/visual-tracert/

進去之後 我把那個駭客的IP 打在Remote Address 那裏,

然後按Host Trace,

跑出來的畫面跟你不一樣呢。

我想要跟你一樣跑出這樣的畫面 https://image.gordon168.tw/misc/hack/hacked-7-big.png

是要用哪個功能查詢? 網頁左邊功能有10個,要用哪一個呢

那一張圖是 http://getclicky.com 網站統計程式的畫面

如果你只是要地圖的話,用 http://www.ipillion.com/ 就可以了

會被用admin登入其實不用太理會

因為只要有可以登入的就一定會有所謂的"最高權限"

目前來說名稱也就"admin"、"administrator"、"root"這幾種

root通常是unix、linux使用的最高權限名稱

所謂也可以知道高大哥使用的主機商所編寫的語法絕對是Micro系列的

所以Hack的入侵有可能是從高大哥本機入侵或是主機商端入侵

判別方法主要還是看網路流量,如果本機流量沒有增加,那就是主機商的錯了(告它吧!損害賠償責任!XD)

PS:個人判定不會是本機資料外洩所造成的,如果是的話根本就不用額外用admin權限登入,所以應該是藉由主機商端的漏洞入侵,並且取得admin帳號權限直接登入的。

但是我不是用admin的帳號,他是直接從SQL將使用者改成admin再登入

恩,對阿,一般來說都是不會用admin登入的,所以如果Hack是入侵本機的話,那在竄改網站的時候根本就不需要使用admin帳號,因為就直接獲取本機所殘留的使用者帳號了。

所以高大哥的電腦應該是沒問題的,對方應該是從主機商入侵,所以才會按照慣例直接獲取admin權限。

話說看過log後覺得本機SQL是沒問題的,應該是菜鳥愛玩而已,畢竟這手法很典型,沒什麼技巧性。

建議高大哥還是換家主機商吧,連典型手法都防禦不了,admin權限被拿走都沒有發出預警,主機商太失敗了。

(通常只要獲得admin權限,同主機商的控制權都會被獲取,所以都會保護得很好,甚至是不使用的,所以只要一有被使用馬上就會發出預警。)

早就換別家了,現在用VPS可以設比較多的安全措施

主機架在自己的電腦上(另一台專用的),在安全上要怎麼作,是每天自己到後台手動備份嗎。

我的漏洞應該很多 雖然瀏覽人不是很多

不過還是請問一下

最基本的裝一台分享器只開 port 80 連這一台電腦,然後程式保持在最新的版本

另外一提:你應該是用Linux架的吧?用Windows小心版權的問題哦

謝謝告知~我已經去linuX軟體 的正體官網下載安裝了

改用 Ubuntu

感覺是XSS,這是我唯一看的出來的...

不知WP有沒有限定Query String?

直接從資料庫下手的但是不知道他怎麼進去改的

高登大哥~這篇真受用!畢竟安全防範措施如果不特別注意,或是像這樣有您高人的分享,(這樣說有些失禮,畢竟被駭誰都不願意),真的很難防範!

感謝~立刻去做安全措施

高登大請問一下

我用http://www.ipillion.com/查自己的IP

出現61.225.119.210 is in Shangchiutsoliao, T'ai-wan, Taiwan(Google地圖是位在桃園龍潭中正路)

請問台灣有地明是Shangchiutsoliao?

Your IP address is 61.225.119.210

IP Address Country: Taiwan (TW)

IP Address Region: 04 T'ai-wan

IP Address City: Shangchiutsoliao

IP Postal Code

IP Address Area Code 0

IP Metro Code 0

IP Address Latitude: 24.8666992188

IP Address Longitude: 121.216697693

IP Address ISP: CHTD, Chunghwa Telecom Co., Ltd.

Organisation: CHTD, Chunghwa Telecom Co., Ltd.

IP Address Proxy:

IP Address Host: 61-225-119-210.dynamic.hinet.net

我拼不出這是什麼地名

不過那是從路由器抓來的訊息,不是那個網站自己編出來的,目前還有很多錯誤

嗯

有時候查時的後變成是在台北(61.225.113.38 is in Taipei, T'ai-pei, Taiwan)

我家在苗栗,只是我和別人要了其他同樣是苗栗的IP(125.230.106.132)他出現的是Miaoli

台中的也沒問題(218.170.42.142)

我家的只出現過Taipei和Shangchiutsoliao

駭客真的很可怕 也很無聊....

前幾個月 也被駭過兩次 那時版本好像是 3.2.1版

帳號也被改成 admin

不過我沒有被轉到廣告頁面 貌似改掉首頁

只打了幾句英文.... 說不要怪我 怪你的空間不安全 =口=

現在都關站不管它了.... 繼續找空間中....

主機商很重要,我之前出事的主機商就很爛,所以現在我都自己租VPS自己管,有沒有興趣?

我之前網站 只是個小網站

所以也沒有想要花太多錢去玩他 他可以說我自己的筆記而已><

所以 空間我慢慢看吧.....

P.S 發現我之前MAIL 打錯了多打了tw

我的網站用了cloudflare服務,因為是免費版所以不支援https,我的網站有2個域名(google一下「wordpress 多域名」就知道是啥了),只有一個有通過cloudflare,而我的主機是支援https的!所以在登入頁面會被強制轉為https,所以......因為cloudflare不支援https,登入頁面又被強制轉為https...結論:按下登入鈕→「這個網頁無法使用」!!!以後只宣傳經過cloudflare服務的網址,至於登入寫文章之類則去沒有經過cloudflare的網址!我都沒想過原來不支援https也能形成另類的保護呢!

你可以到我的網站按下右下角的「登入」看看,會變成「這個網頁無法使用」喔!

第一次看到這一招,還像還不錯

不過我個人很排斥 CloudFlare,因為我是從頭到尾就是反代理伺服器的

雖然這是2010年的文章但現在看到還是怕怕的……

我個人覺得如果是單純寫日記部落格

那我推薦000webhost.com穩定性好1.5g空間

但是看不懂英文就佷難用了…