Elementor Pro 造成 WordPress 網站被駭

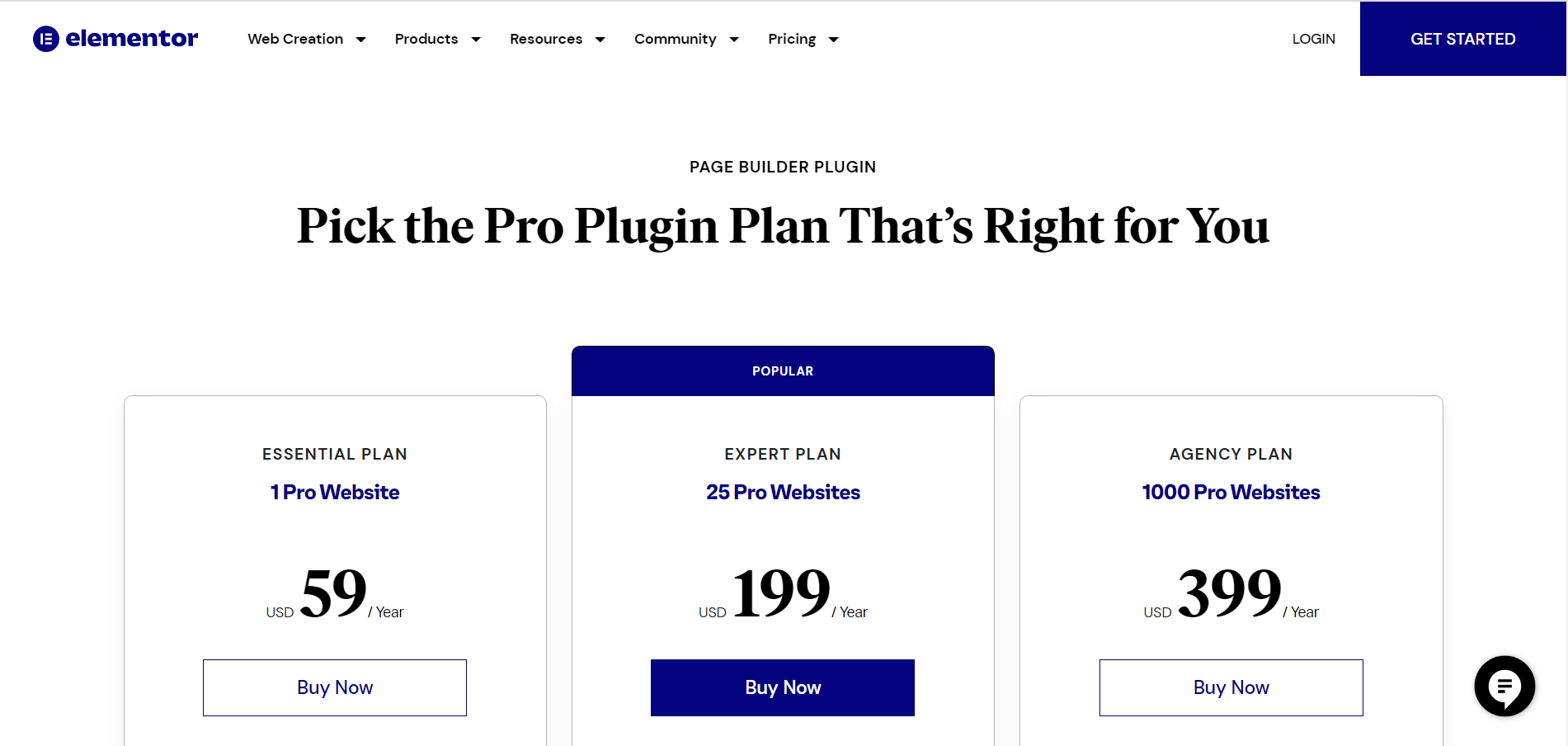

WordPress 是目前最多人使用來架設網站的系統,而其中 Ellementor 更是近幾年最熱門的編輯器外掛,因為 Elementor 真的很好用,所以會有很多網站在用了 Elementor 免費版之後,為了許多被鎖定的進階功能進而購買付費版的 Elementor Pro 專業版。

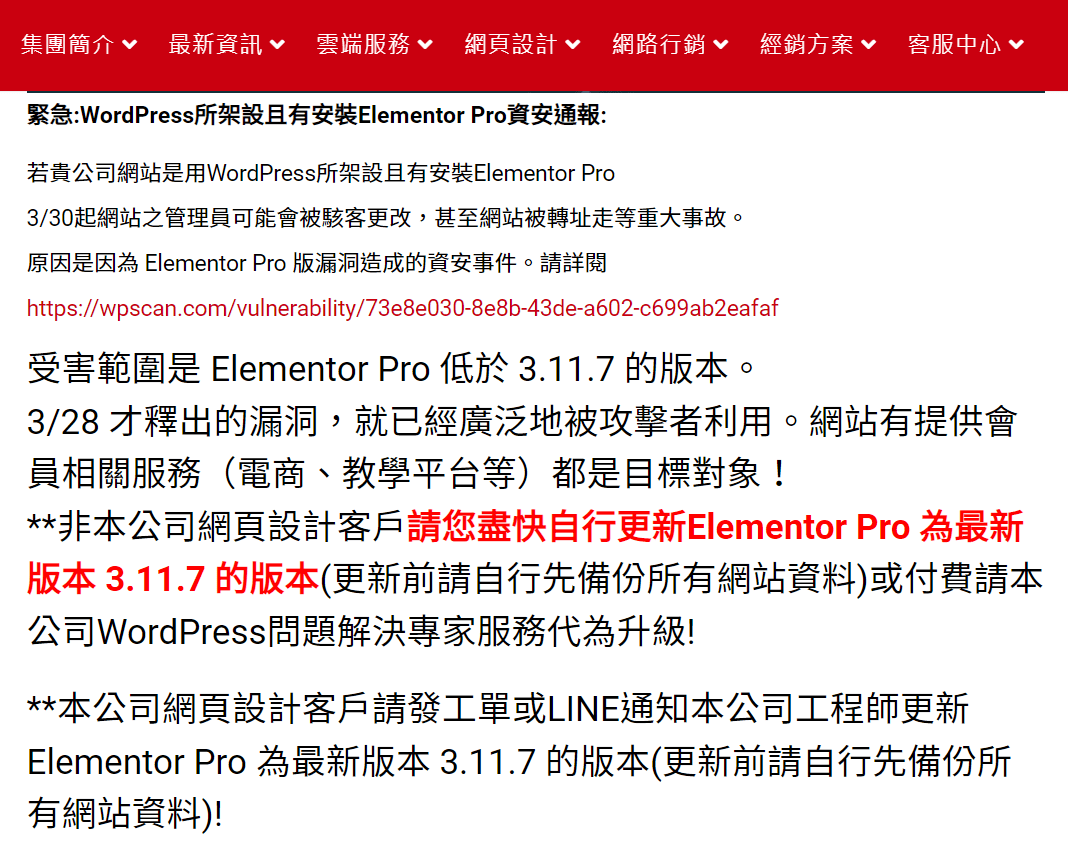

而這次出問題的不是免費版而是付費版的 Elementor Pro,我們來看一下問題是怎麼發生的,首先在上個月底國外就有資安公司提出警告:

現在遇到英文的網頁丟到 ChatGPT 就對了

Elementor Pro 漏洞被利用

Patchstack 的 Dave 針對 NinTechNet 首度揭露的 Elementor Pro 漏洞撰寫了這份安全公告。Patchstack 的使用者已經收到了虛擬補丁以保護他們的網站免受此漏洞的影響。

漏洞資訊

2023年3月22日,Elementor Pro 發佈了3.11.7版本的外掛程式,修復了與WooCommerce 模組結合後的一個高風險漏洞。任何驗證過的使用者(如訂閱者或客戶角色)可以透過 Elementor Pro 的 AJAX 行為修改網站上的任何 WordPress 設置,而該行為並沒有進行適當的權限控制。版本 3.11.6 及以下版本受此漏洞影響。

Elementor Pro 重大漏洞被利用 這使得惡意使用者可以啟用註冊頁面(如果被禁用的話),將預設使用者角色設置為管理員,以便他們可以創建帳戶並立即擁有管理員特權。之後,他們可能會將網站重定向到另一個惡意域名,或者上傳惡意外掛程式或後門以進一步利用網站。

什麼是 Elementor?

Elementor Ltd. 是一家以色列軟體開發公司,主要以 Elementor WordPress 網站編輯器而聞名。

Elementor 網站編輯器可讓 WordPress 使用者使用響應式拖放技術來創建和編輯網站。Elementor 提供免費和付費版本。

Elementor 自己表示,Elementor 是一個可視化的 WordPress 網站編輯器,它取代了基本的 WordPress 編輯器,讓您可以以視覺方式創建複雜的佈局,並即時設計您的網站,而不必在編輯器和預覽模式之間切換。

根據 WordPress.org,Elementor 有5百萬以上的活躍安裝量,包括40多個免費小工具,供您建立 WordPress 網站。

Elementor Pro重大漏洞被利用

目前正在利用此Elementor漏洞,我們看到從多個IP地址進行攻擊,其中大部分攻擊來自以下IP地址:

- 193.169.194.63

- 193.169.195.64

- 194.135.30.6

我們也發現有下列檔名的檔案被上傳到網站上::

- wp-resortpack.zip

- wp-rate.php

- lll.zip

我們也發現網站的網址會被改成:

- away[dot]trackersline[dot]com

建議使用 Elementor Pro 外掛的網站儘速將 3.11.7 以前的版本更新到最新版本。

而且就在隔天,國內的主機商戰國策也發佈了緊急通報:

可是過了兩個禮拜問題越來越嚴重,我們在4月6日的 iThome 還看到這樣的新聞

WordPress外掛程式Elementor Pro漏洞出現攻擊行動,1,100萬網站恐曝險

資安業者 Ninja Technologies Network(NinTechNet)於3月28日,揭露 WordPress 外掛程式 Elementor Pro 的高風險漏洞(未分配CVE編號),此漏洞涉及串接電子商城WooCommerce 的模組,而使得任何人在未經充分身分驗證的情況下,就能修改 WordPress 網站的配置,影響 3.11.6 版之前的版本,CVSS 風險評分為8.8分,估計1,100萬個網站可能會受到影響,開發商於3月22日發布新版外掛程式修補。

到了3月30日,資安業者 Patchstack 呼籲網站管理者要儘速修補 Elementor Pro,原因是他們看到來自多個IP位址的攻擊行動,其中大部分來自193.169.194.63、193.169.195.64、194.135.30.6。

而且我們也在社群網路持續看到有人網站被駭在求助,可見有一些當事人還在狀況外!

網站被駭了怎麼辦?

高登就以多年來協助許多網站處理被駭的經驗,提供以下幾個基本的復原步驟

如果您的WordPress網站已經被駭客入侵,建議您立即停用網站,以防止駭客繼續破壞您的網站。

復原被駭的 WordPress 網站的步驟可能因情況而異,但以下是一些基本的步驟:

- 從備份還原:如果您有定期備份,可以嘗試從備份文件中恢復您的網站。但是,在這之前,您需要先確認備份文件是否已受到感染。如果備份文件也已被感染,那麼還原回來的還是壞掉的網站,因此最重要的是要知道什麼時間點被駭,要回復到那個時間點之前的備份。

- 執行病毒掃描:使用防病毒軟體,對網站的檔案進行全面的掃描,以確保病毒已經被清除

- 找出並移除駭客留下的後門:駭客可能會在網站的文件、資料庫或主機上留下後門,以便再次入侵您的網站。您需要仔細檢查網站的所有文件和資料庫,並找出駭客留下的後門,然後將其刪除。在此過程中,您需要小心不要刪除正常的文件和數據,否則可能會導致網站無法運行。

- 更新主程式和外掛還有佈景主題:如果您的 WordPress 主程式或外掛甚至佈景主題存在漏洞,那麼駭客可能會利用這些漏洞再次進行攻擊。因此,您需要及時更新所有主程式和外掛、佈景主題到最新版本,以修補已知漏洞。同時,也需要刪除沒有用到的外掛和佈景主題,以防止它們成為駭客攻擊的入口。

- 更改密碼:如果您的帳戶已被駭客入侵,那麼駭客可能已經知道您的密碼。因此,您需要及時更改所有帳戶的密碼,包括 WordPress 後台帳戶、FTP 帳戶、資料庫帳戶等。

- 加強安全措施:為了防止網站再次被入侵,您需要加強安全措施。例如,您可以使用防火牆、安全防護外掛、SSL證書等方式加強網站的安全性。同時,也需要儘可能避免使用弱密碼、共享密碼。

- 請專業人員協助:如果你對復原網站感到不安,或者不知道如何開始,請尋求專業人員的協助,本工作室就有提供這項的服務。

接下來本工作室會針對這個資安議題發表一系統的新內容,請大家記得訂閱電子報以及追蹤高登工作室的粉絲專業哦!

延伸閱讀

輸入您的信箱訂閱電子報